Wireshark解密HTTPS流量的两种方法

2021-02-04 分类: 网站建设

原理

我们先回顾一下ssl/TLS的整个握手过程:

(1) Clienthello:发送客户端的功能和选项给服务器,在连接建立后,当希望重协商、或者响应服务器的重协商请求时会发送。

(2) version:客户端支持的好协议版本

(3) Random:共32字节,28字节随机数,4字节额外信息,受客户端时钟影响(为了避免浏览器指纹采集,现在一般会对4字节时钟做扭曲)

(4) Session ID:32字节随机数,用于和服务器重建会话,为空表示新建会话

(5) cipher suit:客户端支持的所有密码套件,按优先级排列

(6) Compression:客户端支持的压缩算法,默认无压缩

(7) Extensions:由任意数量的扩展组成,携带额外数据

(8) ServerHello:

- 选择客户端提供的参数反馈客户端

- 服务器无需支持客户端支持的好版本,如果服务器不支持客户端版本,可以提供其他版本以期待客户端可以接受

(9) Certificate:

- 用于携带服务器X.509证书链

- 主证书必须第一个发送,中间证书按照正确的顺序跟在主证书之后

- 服务器必须保证发送的证书和选择的算法套件一致

- Certificate消息时可选的

(10) ServerKeyExchange:携带密钥交换的额外数据,取决于加密套件

(11) ServerHelloDone:服务器已将所有预计的握手消息发送完毕

(12) ClientkeyExchange:携带客户端为密钥交换提供的信息

(13) ChangeCipherSpec:发送端已取得用以连接参数的足够的信息

(14) Finish:握手完成,消息内容加密,双方可以交换验证,整个握手完整性所需的数据

(15) 算法:verrify_data = PRF(master_secret , finished_label,hash(handshake_message))

要解密HTTPS流量,需要得到加密密钥,加密密钥由主密钥、客户端随机数、服务器随机数生成。由上述握手过程可知,客户端随机数和服务器随机数在双方握手消息中传递,而主密钥(master_secret)则由预主密钥(pre_master_secret)结合两个随机数生成。预主密钥通过密码套件中的密钥交换算法进行交换(DH、RSA)。

因此,通过Wireshark解密HTTPS,可以从两个地方下手:

- 密钥交换算法选择RSA,然后提取服务器的私钥,将私钥导入Wireshark,通过Wireshark解密密钥交换过程中传递的预主密钥,再结合之前的客户端和服务器随机数生成主密钥,进一步生成加密密钥,即可解密后续抓取到的加密报文。

- 直接从客户端提取主密钥,结合客户端和服务器随机数生成加密密钥,实现对加密报文的解密。

下面演示两种方法解密HTTPS流量。

方法一

从服务器上导出带私钥的P12格式的证书,或者直接导出服务器的私钥。

捕获从TCP三次握手开始的完整报文:

可以看到此时的报文是被TLS加密的,无法看到具体的报文内容。

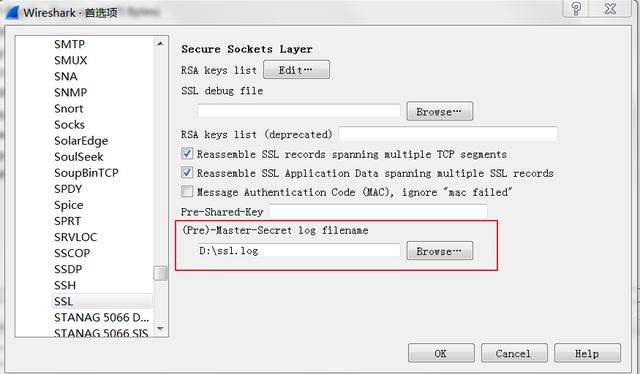

点击编辑——>选项——>协议——>ssl(有的版本只有TLS),导入RSA key:

点击编辑>选项>protocol>ssl:

即可解密浏览器的访问流量:

标题名称:Wireshark解密HTTPS流量的两种方法

本文链接:https://www.cdcxhl.com/news39/99139.html

成都网站建设公司_创新互联,为您提供动态网站、建站公司、静态网站、软件开发、服务器托管、网站内链

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

猜你还喜欢下面的内容

- 零基础,小白WordPress建站完整教程 2021-02-04

- 老程序员都去哪了? 2021-02-04

- 如何利用小程序现有的几大特点实现用户营销 2021-02-04

- SEO每日流量如何从0到10000+ 2021-02-04

- 如何允许远程连接到MySQL数据库服务器? 2021-02-04

- 网站推广之seo优化的重要性 2021-02-04

- 四字母双拼域名kelu.com以15万元一口价成交 2021-02-04

- 小程序不小,一场「新流量入口」之战已不可避免 2021-02-04

- 好的域名也是一个网站成功的关键 2021-02-04

- 从0到1,我完成了这款社交产品的设计 2021-02-04

- 怎样才能做好微商 2021-02-04

- 蘑菇街启用新域名mogu.com 2021-02-04

- 网站外链的作用和生命周期 2021-02-04

- 为什么说建网站,最好选云主机! 2021-02-04

- 线上线下冲击下,新的实体店开张,你需要做以下几项工作 2021-02-04

- 香港云主机与vps的搭建 2021-02-04

- 企业为什么要注册商标?注册商标的重要性 2021-02-04

- IDC服务器机房必备的六大服务保障 2021-02-04

- 动态秒换IP服务器,让爬虫运行更加顺利! 2021-02-04