巧用iptables防御DDoS攻击!

2021-02-21 分类: 网站建设

SYN Flood (SYN洪水) 是种典型的DoS (Denial of Service,拒绝服务) 攻击,属于DDos攻击的一种。遭受攻击后服务器TCP连接资源耗尽,最后停止响应正常的TCP连接请求。尽管这种攻击已经出现了十多年,但它的变种至今仍能看到。虽然能有效对抗SYN洪泛的技术已经存在,但是没有对于TCP实现的一个标准的补救方法出现。今天小编将详述这种攻击原理以及对抗SYN洪水的方法~

防御 SYN Flood攻击

配置iptables规则

Iptables防火墙我们可以理解为Linux系统下的访问控制功能,我们可以利用Iptables来配置一些规则来防御这种攻击。强制SYN数据包检查,保证传入的tcp链接是SYN数据包,如果不是就丢弃。

- #iptables -A INPUT -p tcp --syn -m state --state NEW -j DROP

强制检查碎片包,把带有传入片段的数据包丢弃。

- #iptables -A INPUT -f -j DROP

丢弃格式错误的XMAS数据包。

- #iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

丢弃格式错误的NULL数据包。

- #iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

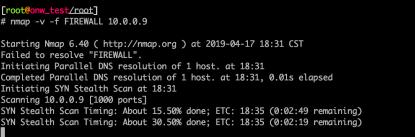

当Iptables配置完成后我们可以使用nmap命令对其验证

- # nmap -v -f FIREWALL IP

- # nmap -v -sX FIREWALL IP

- # nmap -v -sN FIREWALL IP

例如:

其他防御方式:

除此之外针对SYN攻击的几个环节,我们还可以使用以下处理方法:

方式1:减少SYN-ACK数据包的重发次数(默认是5次)

- sysctl -w net.ipv4.tcp_synack_retries=3

- sysctl -w net.ipv4.tcp_syn_retries=3

方式2:使用SYN Cookie技术

- sysctl -w net.ipv4.tcp_syncookies=1

方式3:增加backlog队列(默认是1024):

- sysctl -w net.ipv4.tcp_max_syn_backlog=2048

方式4:限制SYN并发数:

- iptables -A INPUT -p tcp --syn -m limit --limit 1/s -j ACCEPT --limit 1/s

文章标题:巧用iptables防御DDoS攻击!

文章地址:https://www.cdcxhl.com/news34/102184.html

成都网站建设公司_创新互联,为您提供网站排名、企业网站制作、手机网站建设、网页设计公司、关键词优化、微信公众号

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

猜你还喜欢下面的内容

- 社交电商和内容电商的崛起,都有哪些新玩法? 2021-02-21

- 域名还有投资价值吗?如何进行域名投资 2021-02-21

- SEO优化中的技术规范文档 2021-02-21

- 用Redis轻松实现秒杀系统 2021-02-21

- 刚成立的企业要不要做营销推广?全网营销的好处是什么? 2021-02-21

- 改变世界的四大技术,你的世界将被改变 2021-02-21

- 官方说法:网站流量异常,如何正确反馈? 2021-02-21

- 整合做强网站才是SEO的关键 2021-02-21

- 小程序纷纷布局新零售 2021-02-21

- 面向企业的10个最佳商业智能工具 2021-02-21

- 想做电商,你确定知道怎么做吗 2021-02-21

- 小程序对实体行业有哪些作用 2021-02-21

- 什么是网页设计?一般有哪些规范? 2021-02-21

- 哪些企业适合做网络营销推广 2021-02-21

- 社交电商为何发展如此快速 2021-02-21

- Photoshop“蒙版”怎么做? 2021-02-21

- 老是找不准需求?因为你不是“最优解” 2021-02-21

- 推荐几个实用的PHP开源库 2021-02-21

- 把用户当人把自己当人 网站内容要说人话 2021-02-21