GitLab服务器漏洞被滥用于发起超过1Tbps的DDoS攻击

2022-10-06 分类: 网站建设

Google 云安全可靠性工程师 Damian Menscher 在今日披露的 CVE-2021-22205 漏洞利用报告中指出:有攻击者正在利用 GitLab 托管服务器上的安全漏洞来构建僵尸网络,并发起规模惊人的分布式拒绝服务攻击(DDoS)。其中一些攻击的峰值流量,甚至超过了 1 Tbps 。

攻击盯上了 GitLab 的元数据删除功能

The Record 报道称:该漏洞由 William Bowling 发现,并通过漏洞赏金计划提交给了 GitLab 官方。

具体受影响的组件被称作 ExifTool,它是一个用于将图像上传到 Web 服务器、并剔除元数据的库。

GitLab 在社区版(CE)和企业版(EE)上均使用了 ExifTool,且公司能够将其服务的开源 / 商业版本安装在自己的服务器上。

这样一来,企业能够专注于他们想要处理专有代码的场景安全环境,而无需使用基于云端的 GitLab 服务。

(图自:HN Security)

然而在向 HackerOne 提交的一份报告中,Bowling 称其发现了一种滥用 ExifTool 的方法,可被用于扫描 DjVu 格式的文档上传,进而获得对整个底层 GitLab 网络服务器的控制。

上周首次披露漏洞利用迹象的意大利安全公司 HN Security指出,攻击可追溯到今年 6 月份。

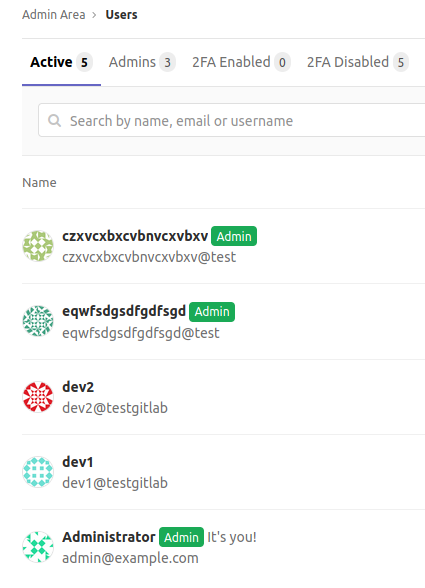

当时安全研究员 Piergiovanni Cipolloni 表示,在发现有随机命名的用户被添加到受感染的 GitLab 服务器后,他们随即对此展开了调查。这些用户很可能是由攻击者一手创建,旨在对受害系统实施远程控制。

尽管 HN Security 尚不清楚这些攻击的目的,但 Google 工程师 Damian Menscher 已于昨日表示,被黑服务器属于某个巨型僵尸网络的一部分。

该网络包含成千上万个受感染的 GitLab 实例,且正被用于发起大规模的 DDoS 攻击。遗憾的是,尽管 GitLab 已于 2021 年 4 月完成了修补,仍有大约 30000 个 GitLab 服务器尚未打上补丁。

本文题目:GitLab服务器漏洞被滥用于发起超过1Tbps的DDoS攻击

路径分享:https://www.cdcxhl.com/news33/202433.html

成都网站建设公司_创新互联,为您提供App开发、网站排名、网站设计、品牌网站制作、Google、搜索引擎优化

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

猜你还喜欢下面的内容

- DVSSL证书申请怎么进行?DVSSL证书价格是多少? 2022-10-06

- 云采用成功的10个优秀实践 2022-10-06

- 浅谈海外服务器租用的优缺点 2022-10-06

- 什么是域名证书单域名证书是什么? 2022-10-06

- 租用服务器更好还是托管服务器更好? 2022-10-06

- 为远程劳动力进行云迁移的五个步骤 2022-10-06

- 高防服务器租用时以下方面需要重点了解 2022-10-06

- 电影服务器配置怎么选?电影网站服务器配置要求有哪些? 2022-10-06

- 如何在云优先的趋势下实现云智能 2022-10-06

- 了解大数据安全问题的5种类型 2022-10-06

- 国内高防服务器性价比高吗? 2022-10-06

- 云计算的八种常见用途 2022-10-06

- 中小型企业如何选择主机空间 2022-10-06

- 免费ssl证书的申请方式,EVSSL证书的安装步骤 2022-10-06

- VPS是什么?VPS服务器常见故障及解决方法 2022-10-06

- 网站空间租用,该怎么进行分析选择? 2022-10-06

- 日本VPS,日本VPS商家收集汇总,方便对比购买日本VPS 2022-10-06

- 云原生架构支撑千万级DAU游戏 2022-10-06

- ssl有什么用? 2022-10-06