智防系统常见问题解答

2023-07-14 分类: 网站建设

智防系统的抗D原理是怎样的?

智防系统建立了庞大而强大的防护清洗池。用户无需做任何部署,仅需将自己网站的DNS修改为智防系统提供的防护服务器DNS,原始流量经过防护服务器的过滤,即可将恶意攻击流量清洗掉,从而保障网站正常业务的运行。

为什么接入智防系统后,我网站的ip被ping时变了?

您的网站真实ip并不会被改变,而是在接入了智防系统后,您网站的域名被隐藏到了智防系统防护服务器后面,这样攻击者将无法嗅探到您的真实ip。恶意攻击流量也都会被智防系统防护服务器过滤之后,再转发给您的网站服务器,从而保障您的站点安全。

智防系统免费抗D系统的防御峰值有多大?

智防系统为免费用户提供5G峰值的防护。我们在研究中发现,针对中小型站点的DDoS攻击里,90%的攻击峰值在5G以下。也就是说,如果您的站点没有特殊需求,5G峰值足够防御绝大多数的恶意DDoS攻击。

智防系统的抗D原理是怎样的?

智防系统建立了庞大而强大的防护清洗池。用户无需做任何部署,仅需将自己网站的DNS修改为智防系统提供的防护服务器DNS,原始流量经过防护服务器的过滤,即可将恶意攻击流量清洗掉,从而保障网站正常业务的运行。

智防系统可以保护哪些网站的安全?

智防系统能保护任何业务类型的网站,如在线金融、网络游戏、在线教育、网络购物。但前提条件是您的网站已取得合法备案,且无任何有违国家相关法规的内容,如色情、暴力、反动、盗版等。否则智防系统将不对该网站提供任何安全服务。

关闭源站服务端的对转发节点的访问限制

由于防护系统是转发架构,真实用户的源IP经过防护节点时会转换成防护节点的转发服务器的IP地 址,所以从原始客户端过来的请求经过转发后,会从较少量的IP集中转发到源站,如果源站服务端有使用一些防护服务或者防护软件,很有可能会判断为异常访问进行拦截,这时需要关闭防护服务或者把防护节点的IP段加入白名单方向(防护节点的IP段可以咨询工作人员)。

被攻击时接入防护更换源站IP

在正在被攻击时接入防护系统,由于源站服务器的IP已经暴露,即使马上接入防护,攻击者可能还是继续攻击源站IP,这样就绕开了防护,导致防护无效,这时需要更换源站IP,注意更换的新IP后不要直接在站点DNS上修改,而是应该先进行防护接入,然后在防护系统中设置新的回源IP,确保新的IP不会再次暴露出去。更换的新IP最好和原IP不同网段,以避免再次被攻击者扫描探测,如果不能不同网段,可以采取一些避免探测的措施尽量绕开探测,具体的措施可以咨询工作人员。

接入防护时同IP的域名要接入完整

经常会有多个域名指向同一个服务器IP,如果要防护的服务器是这种情况,在接入防护时,要把相关的域名都接入防护,避免攻击者进行子域名扫描,探测出源站IP,从而绕开防护直接攻击源IP。

如何获取http、https协议转发后的用户真实IP

接入云盾防御后,用户访问的数据会先通过云盾节点,云盾节点会清洗掉攻击流量,通过转发设备把正常的访问转发回源站。因用户访问数据先通过云盾节点转发,源站获取到的来源IP将是云盾节点的IP,而不是真正用户IP。如需要获取用户真实IP信息的产品,请配合在源站服务器上进行以下修改:

1. http协议

在源站的http服务引擎日志配置增加获取X-Real-IP或者X-Forwarded-For字段,打印出来即含有真实IP

2. https协议

因https加密,云盾无法填写X-Real-IP和X-Forwarded-For,所以需要其他方式获取,

总共有三种方式

2.1提供证书和密钥

云盾解密后安装http方式添加X-Real-IP和X-Forwarded-For

2.2使用proxy protocol协议

如果源服务器引擎支持proxy protocol协议,则可以获取真实IP,例如支持nginx和tengine等引擎

2.2.1源服务器引擎

在源服务器引擎配置上,可增加多个服务,监听不同端口

此种配置下,真实IP的变量为$proxy_protocol_addr,而不是X-Real-IP和X-Forwarded-For

配置代码:

http{

#原有配置不变

server

{

listen 443 ssl;

#配置证书等

}

#新增8443监听,启用proxy_protocol功能

后端为php配置示例

server

{

listen 8443 proxy_protocol;

ssl on;

ssl_certificate /xxx.crt;

ssl_certificate_key /xxx.key;

server_name xxx;

location /

{

root /xxxx;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

#php接口会先获取http_client_ip做用户IP

fastcgi_param HTTP_CLIENT_IP $proxy_protocol_addr;

}

}

2.2.2源服务器防火墙需开放

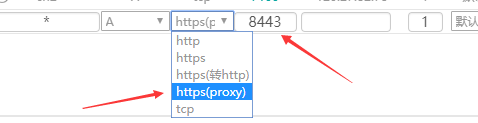

2.2.3登录云盾官网,修改防御配置

在配置完proxy protocol协议和防火墙开放8443端口后,需要进入到云盾安全个人用户中心,增加或修改https协议,将https协议修改为https(proxy)协议,填写8443端口保存即可

2.3安装云盾定制内核挂载模块

使用云盾定制内核模块即可获取真实用户IP,其他应用层软件均无需做任何变动

2.3.1 linux系统

需要回源服务器放提供的信息/材料

1、服务器版本信息,cat /etc/redhat-release如centos几,ubuntu几?

2、uname –r显示的内核版本,如2.6.32-573.el6.x86_64

3、服务器的/boot/config-xx文件,如config-2.6.32-573.el6.x86_64;(用于编译内核)

4、/boot/symvers-xxx文件,如symvers-2.6.32-573.el6.x86_64.gz;(用于验证依赖的符号信息)

2.3.2 windows系统

若用户的源站服务器使用windows系统,则需要安装驱动模块

1、解压驱动安装包

2、运行安装包里的zzassistant.exe即可

3.纯TCP协议防御

同2.3,使用云盾定制内核模块

打开页面返回502错误怎么办?

502问题为云防节点到源站之间的问题,其页面的返回有两种,分云防返回的页面和源站返回的页面,云防带zs: 开头的具体原因,如下图:

如果不是此格式的页面,则为源站返回页面,源站自行检查即可

云防返回页面的具体原因一般分如下两种:

1、zs:network failed

产生此错误的原因为云防到源站发生网络链接失败

1). 网络波动引起失败,刷新页面即可

2). 源站机房网络问题,请测试源IP端口的是否可正常打开

3). 源站机房防御设备拦截了云防请求,造成链接失败,请检查是否加白了云防IP段

4). 如排除上述原因,请联系云防技术检查

2、zs:server reset or timeout

打开页面返回502错误

TCP链接成功,但请求失败

产生此错误的原因为云防发送到源站的请求被拒绝或超时未响应

1). 请检查源服务有无装安全狗之类的安全软件,安装的话,麻烦加白云防IP段

2). 源服在阿里云上的,需关闭阿里云上的CC防御

登陆【云盾】控制台-->【ddos防护】-->【基础防护】-->【扫描拦截】,把 0.0.0.0 加入白名单关闭默认的cc防护

如果还是不清楚可以按这个文档找到添加白名单的入口,https://help.aliyun.com/knowledge_detail/37914.html,然后把 0.0.0.0 加入白名单关闭默认的cc防护

3). 如果页面是刷新很久才出现502,则麻烦检查源服运行是否正常,无法及时处理请求并返回

4). 如排除上述原因,请联系云防技术检查

上传大文件失败

当出现上传大文件失败时,请联系技术人员进行修改。

本文题目:智防系统常见问题解答

当前地址:https://www.cdcxhl.com/news/272350.html

成都网站建设公司_创新互联,为您提供App开发、虚拟主机、营销型网站建设、搜索引擎优化、网站营销、电子商务

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

猜你还喜欢下面的内容

- 手机游戏租用香港服务器好在哪? 2023-07-14

- 什么是ASP(ASP网页具有哪些特点) 2023-07-14

- 万国数据香港一号数据中心打造海外拓展桥头堡 2023-07-14

- 国外服务器租用哪家好?国外服务器哪个好用? 2023-07-14

- 租用香港大带宽服务器的优点有哪些? 2023-07-14

- 维护服务器的几个常见技巧 2023-07-14

- 租用新加坡服务器注意事项 2023-07-14

- 香港服务器哪里便宜?租用哪家的香港服务器靠谱 2023-07-14

- 美国云主机租用中,固态硬盘和普通硬盘选哪个 2023-07-14

- SEO可控是怎么做的?这些技巧要掌握 2023-07-14

- 棋牌服务器托管租用(配置和带宽选择攻略) 2023-07-14

- 国内免备案虚拟主机有多少种,敢用吗? 2023-07-14

- 稳定的美国VPS主机怎么租用? 2023-07-14

- 怎么维护LinuxVPS服务器?简单7个步骤详解教程 2023-07-14

- 香港大带宽服务器适合哪些行业使用? 2023-07-14

- 网站更换域名后怎样迁移网站?这四步骤要清楚 2023-07-14

- 成都网站设计公司介绍 2023-07-14

- 服务器托管中流量限制和带宽限制说明什么? 2023-07-14

- 成都网站建设中的哪些功能可以挖掘客户 2023-07-14