如何使用DNSrr剖析DNS记录中的“宝藏”

2022-10-03 分类: 网站建设

DNSrr采用Bash开发,可以帮助广大研究人员从DNS记录中枚举出所有有价值的内容,该工具使用了很多不同的技术,其中个包括:

DNS转发爆破; DNS反向爆破; DNS缓存侦听; DNS区域转移;上述技术,可以帮助我们从一台目标DNS服务器中尽可能多地收集到对我们有价值的信息。

我们将会在之后的版本中添加以下功能:

添加新的技术,更好地从DNS记录中枚举出有效数据。 报告漏洞; 添加其他增强功能; 工具安装广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/A3h1nt/Dnsrr接下来,我们需要在命令行终端中切换到项目根目录,然后运行下列命令使用该工具:

./dnsrr.sh --help 工具使用 ------------------- USAGE ------------------ -z : Attempt Zone Transfer Syntax: ./dns.sh -z [Nameserver] [Domain Name] -fb : Forward Lookup Bruteforce Syntax: ./dns.sh [Domain Name] Syntax: ./dns.sh [Domain Name] [Wordlist] -rb : Reverse Lookup Bruteforce Syntax: ./dns.sh [Domain Name] -cs : Perform DNS Cache Snooping Syntax: ./dns.sh [Name Server] [Wordlist] -x : Explain A Particular Option Syntax: ./dns.sh -x [Option_Name] ------------------------------------------------DNSrr支持五种不同的参数选项,如果你不知道每一个特定选项的实际作用,你可以直接使用“-x”选项来了解其背后的技术细节。

使用样例:

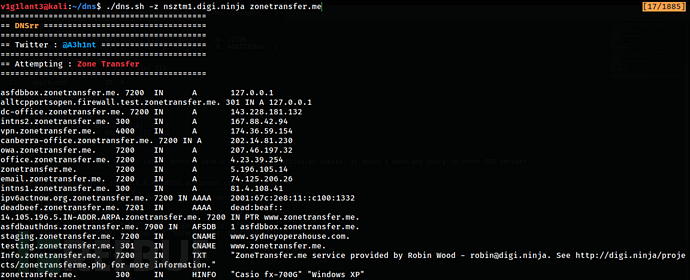

# To explain zone transfer ./dnsrr -x z 工具演示DNS区域转移:

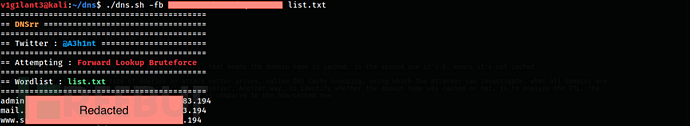

转发查询爆破:

Dnsrr:【GitHub传送门】

网页题目:如何使用DNSrr剖析DNS记录中的“宝藏”

URL地址:https://www.cdcxhl.com/news/201000.html

成都网站建设公司_创新互联,为您提供搜索引擎优化、企业网站制作、品牌网站制作、Google、软件开发、微信小程序

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

猜你还喜欢下面的内容

- 云计算“打怪升级”七步路,你走到哪一步? 2022-10-03

- 零售业为什么需要利用边缘计算的力量 2022-10-03

- 个人服务器详细配置要求介绍 2022-10-03

- 为什么租用高防服务器? 2022-10-03

- 无服务器计算对业务成功的必要性 2022-10-03

- 带宽是什么意思?和宽带有什么区别? 2022-10-03

- 从财报看阿里巴巴阿里云成第二驱动力 2022-10-03

- 云计算进入“多云”时代,三大陷阱需重视 2022-10-03

- 美国云主机哪家好? 2022-10-03

- 欧洲服务器怎么样?欧洲服务器哪个国家的好? 2022-10-03

- 什么是僵尸网络攻击?安全专业人员指南 2022-10-03

- 私服服务器租用主要从这些方面考虑 2022-10-03

- 高防服务器有什么用?租用美国高防服务器有哪些优势? 2022-10-03

- 怎么判断租用的服务器是否稳定 2022-10-03

- 需要租用高防服务器的行业有哪些? 2022-10-03

- USP电源怎么判断类型是否适用? 2022-10-03

- 服务商对服务器租用托管是如何报价的? 2022-10-03

- 新手如何租用韩国服务器?韩国服务器租用需要注意哪些问题? 2022-10-03

- 国内免备案服务器有哪些?免备案服务器可靠吗 2022-10-03