ddos攻击服务器会显示什么?怎么判断服务器是否被DDoS恶意攻击?

2022-10-02 分类: 网站建设

前几天一个朋友的网站突然打不开了,怀疑被DDoS攻击叫我帮忙看一下,经过诊断发现,可能是有人使用作弊手段刷广告,导致流量暴增,服务器机房的人以为被DDoS攻击了赶紧黑洞了服务器,导致网站打不开了。那小编是如何判断服务器是否被DDoS恶意攻击呢?

诊断

遇到怀疑攻击情况,首先要看看服务器上面的情况,首先top一下,看看服务器负载,如果负载不高,那么基本可以判断不是cc类型的攻击,再输入命令

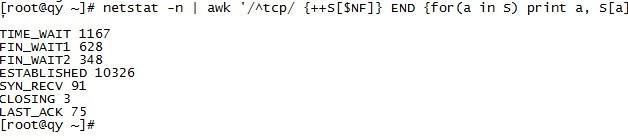

netstat -n | awk '/^tcp/ {++S[$NF]} END {for(a in S) print a, S[a]}'

查看下网络连接的情况,会得到下面这些结果:

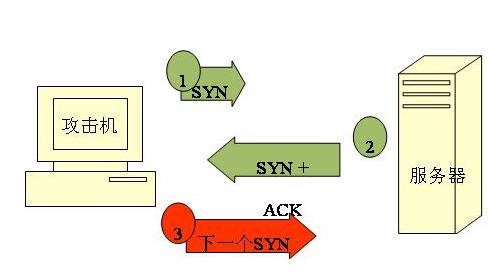

TCP/IP协议使用三次握手来建立连接,过程如下:

1、第一次握手,客户端发送数据包syn到服务器,并进入SYN_SEND状态,等待回复

2、第二次握手,服务器发送数据报syn/ack,给客户机,并进入SYN_RECV状态,等待回复

3、第三次握手,客户端发送数据包ACK给客户机,发送完成后,客户端和服务器进入ESTABLISHED状态,链接建立完成

如果ESTABLISHED非常地高,那么可能是有人在恶意攻击,进一步判断,可以把下面命令保存为脚本执行一下:

for i in `netstat -an | grep -i ':80 '|grep 'EST' | awk '{print $5}' | cut -d : -f 1 | sort | uniq -c | awk '{if($1 > 50) {print $2}}'`

do

echo $i

echo $i >> /tmp/evilip

done

如果输出了多个结果,那么可能表示有人在企图进行DDOS攻击,想用TCP连接来拖死你的服务器,输出的ip就是发出请求的服务器地址,并且保存在了/tmp/evilip里面。如果没有结果,可以调整一下阈值,把50改成40试一试,对策我们后面再说,这里只讲判断。

如果SYN_RECV非常高,那么表示受到了SYN洪水攻击。

如果上面的值看不出什么异常的话,我们来抓包分析下,可能并非基于TCP的攻击。抓包命令:

tcpdump -w tmp.pcap port not 22

抓包感觉差不多了就ctrl+c结束,结果在保存在当前目录下的tmp.pcap文件中,我们可以使用命令

tcpdump -r tmp.pcap -nnA

来查看,也可以拖回本地用wireshark打开分析等,个人喜好了。如果出现大量的ICMP包或者大量的UDP包,那么可能就是针对性的ICMP洪水以及UDP洪水了。

TCP连接攻击

TCP连接攻击算是比较古老的了,防御起来也相对比较简单,主要是利用大量的TCP连接来消耗系统的网络资源,通常同一个IP会建立数量比较大的TCP连接,并且一直保持。应对方法也比较简单,可以将以下命令保存为脚本,定时ban掉那些傀儡机ip

for i in `netstat -an | grep -i ':80 '|grep 'EST' | awk '{print $5}' | cut -d : -f 1 | sort | uniq -c | awk '{if($1 > 50) {print $2}}'`

do

echo $i

echo $i >> /tmp/banip

/sbin/iptables -A INPUT -p tcp -j DROP -s $i

done

banip文件里面记录了所有被ban的ip地址信息,方面进行反渗透以及证据保存等等。为了更好地加固系统,我们可以使用iptables来限制一下,单个ip的大连接数。

iptables -t filter -A INPUT -p tcp --dport 80 --tcp-flags FIN,SYN,RST,ACK SYN -m connlimit --connlimit-above 10 --connlimit-mask 32 -j REJECT

限制每个ip的连接数为10。如果是大些业务系统的话,需要注意,上面的做法可能导致一些共用IP的用户访问中断。需要谨慎。

SYN洪水攻击

SYN洪水是利用TCP/IP协议的设计缺陷来进行攻击的,采用一些策略以及配置可以适当的降低攻击的影响,但并不能完全消除。

sysctl -w net.ipv4.tcp_syncookies=1

sysctl -w net.ipv4.tcp_syn_retries = 0

sysctl -w net.ipv4.tcp_max_syn_backlog=2048

tcp_syncookies设置为1表示启用syncookie,可以大大降低SYN攻击的影响,但是会带来新的安全缺陷。 tcp_syn_retries 表示syn重试次数,重传次数设置为0,只要收不到客户端的响应,立即丢弃该连接,默认设置为5次。 tcp_max_syn_backlog表示syn等待队列,改小这个值,使得SYN等待队列变短,减少对系统以及网络资源的占用。

当攻击者的资源非常的多,上面这些方法限制可能就没有什么防护效果了,面对大流量DDoS攻击还是要考虑采用多机负载或者选择墨者安全高防来应对了,一般来说多机负载的成本可能更高,所以大部分人还是选择高防硬防产品来防御。

原文地址:https://blog.csdn.net/weixin_28886649/article/details/119402982

分享题目:ddos攻击服务器会显示什么?怎么判断服务器是否被DDoS恶意攻击?

链接地址:https://www.cdcxhl.com/news/200387.html

成都网站建设公司_创新互联,为您提供品牌网站制作、Google、外贸网站建设、建站公司、营销型网站建设、企业建站

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

猜你还喜欢下面的内容

- AWS计划扩大其在中国市场的业务规模 2022-10-02

- 企业为什么要选择主机托管?主机托管有什么好处 2022-10-02

- 五个关键的云安全挑战以及如何克服它们 2022-10-02

- ssl证书颁发机构怎选择?该证书的作用有哪些? 2022-10-02

- 云主机租用优劣势剖析 2022-10-02

- 出现不安全的网络如何解决网站不安全怎么办 2022-10-02

- SSL连接是什么? 2022-10-02

- 边缘云仍然遥不可及 2022-10-02

- 什么是HTTPS证书 2022-10-02

- 什么是ssl证书comodo 2022-10-02

- 现代化和迁移大型机应用程序到云端 2022-10-02

- https提醒证书危险怎么处理网站不安全呢 2022-10-02

- 什么是https证书卸载其卸载原理是什么 2022-10-02

- 韩国服务器租用的优势有哪些及其价格 2022-10-02

- 如何实现基础设施自动化 2022-10-02

- 境外服务器与国内服务器有什么区别? 2022-10-02

- 域名申请https怎么进行? 2022-10-02

- 可持续发展的数据中心需要可持续的建筑材料 2022-10-02

- 多域名型SSL证书一张多域名证书绑定多少个域名 2022-10-02