wireshark简单运用笔记(四)

前面说了不少对wireshark的简单操作,这里我们说说如何分析在wireshark中捕获的数据包。

创新互联主要从事做网站、成都做网站、网页设计、企业做网站、公司建网站等业务。立足成都服务新乡,10年网站建设经验,价格优惠、服务专业,欢迎来电咨询建站服务:028-86922220

首先是我们耳熟能闻的TCP流数据包,我们都知道,要建立TCP连接必须经过三次握手的规则,那么,它在wireshark如何体现出来呢?我们又如何在wireshark中捕获的数据包看出三次握手呢?

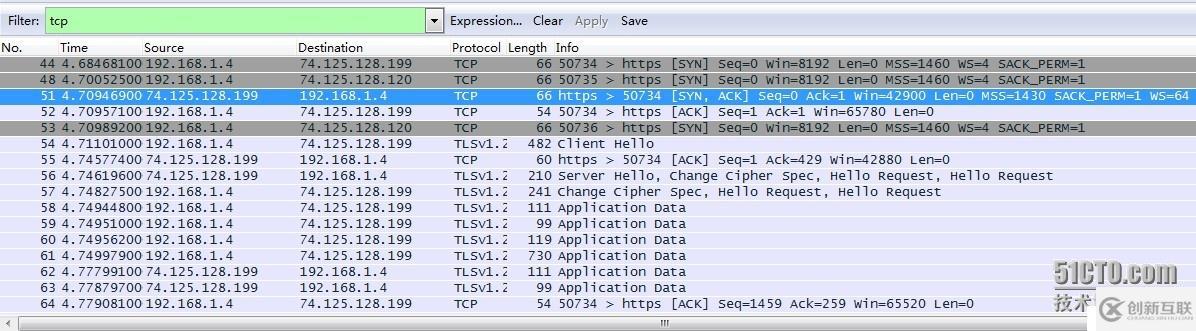

我们来看看下面这张图中的数据:

编号44的数据包时192.168.1.4在50734端口向74.125.128.199请求建立TCP连接,51号数据包回应了该请求,同时74.125.128.199也向192.168.1.4的50734端口请求建立TCP连接,52号数据包中192.168.1.4回应了该请求,此时,整个TCP连接三次握手完成,双方成功建立了TCP连接,这从54号数据包的内容可以看出。

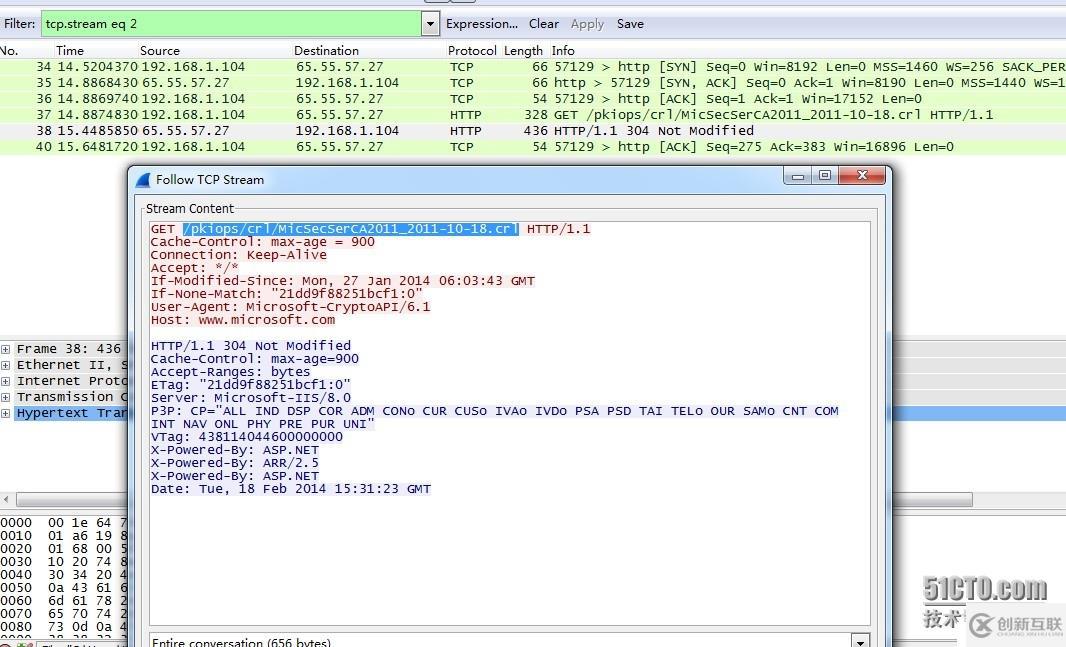

我们还可以对TCP数据包进行跟踪,右键单击其中一个TCP数据包,选择Follow TCP Stream,在弹出的窗口中我们就可以清晰的看到该TCP数据包的流动信息。

从图中,我们可以清晰看到源地址(192.168.1.104)向目标地址(65.55.57.27)发送了一个GET请求,而这个GET请求所包含的信息则是红色字体部分内容,而蓝色字体内容则是响应这个请求,并返回一些信息。通过这个,我们可以更清晰的了解到该TCP流包的作用。

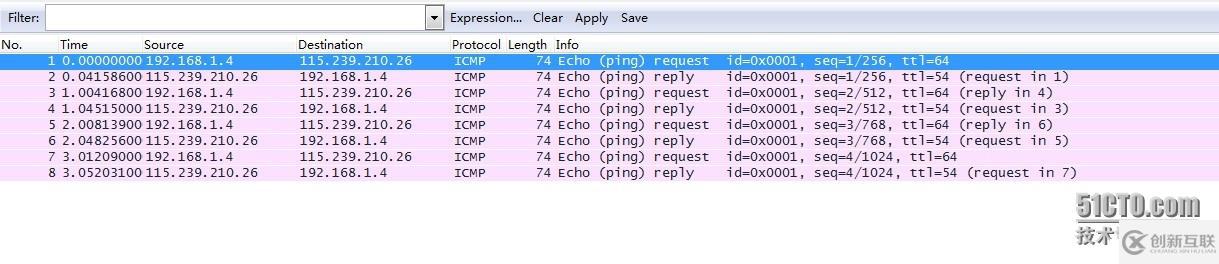

接下来我们来看看ICMP包又是怎样的:

我们设置规则只抓取ICMP包,然后ping任意一个网站,这里以百度为例。第一个数据包是源主机192.168.1.4向目标机即百度115.239. 210.26(百度的其中一个IP)的ICMP请求,第二个数据包则是百度该IP对192.168.1.4的ICMP请求的回应。这是最简单的ICMP包,同时也是ping命令执行的原理。该图中一共进行了4次ping请求和回应,这是最典型的window系统的ping命令(linux的ping命令默认没有次数限制,会不断执行,而window的则默认只执行4次)。

分享题目:wireshark简单运用笔记(四)

地址分享:https://www.cdcxhl.com/article6/ijpjig.html

成都网站建设公司_创新互联,为您提供标签优化、搜索引擎优化、用户体验、面包屑导航、网页设计公司、ChatGPT

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

- 浅析关键词优化技巧 2016-10-09

- 如何对网站关键词优化进行定位? 2016-11-06

- 高质友链交换是关键词优化排名的助推器 2023-04-04

- seo优化与关键词优化有什么区别? 2015-01-29

- seo网站关键词优化难易的因素有哪些? 2020-07-31

- 网站关键词优化核心要素有哪些? 2020-09-21

- 威海信息推广青岛网站推广网站长尾关键词优化周期需要多久? 2023-01-03

- 如何用关键词优化提高引擎排名 2017-05-06

- 网站长尾关键词优化有何作用? 2023-04-11

- 企业网站关键词优化如何布局? 2023-04-03

- 企业网站seo关键词优化怎么做? 2016-08-22

- 关键词优化总是优化不上去怎么办 2014-06-12