如何理解Iptables

如何理解Iptables,相信很多没有经验的人对此束手无策,为此本文总结了问题出现的原因和解决方法,通过这篇文章希望你能解决这个问题。

创新互联坚持“要么做到,要么别承诺”的工作理念,服务领域包括:成都网站设计、网站建设、企业官网、英文网站、手机端网站、网站推广等服务,满足客户于互联网时代的洋县网站设计、移动媒体设计的需求,帮助企业找到有效的互联网解决方案。努力成为您成熟可靠的网络建设合作伙伴!

查询

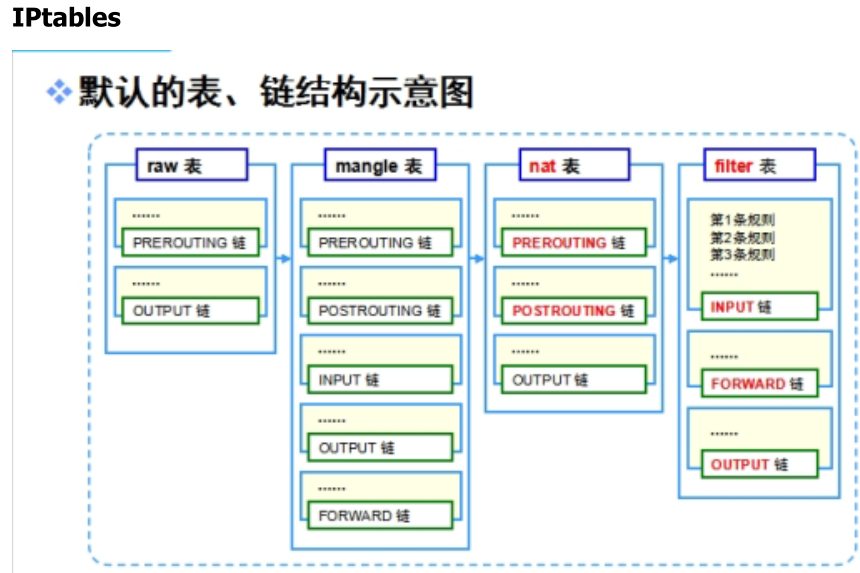

iptables -L 默认 filter表

iptables -L -t filter

iptables -L -t nat

iptables -L -t mangle

Filter表

service iptables start

service iptables stop

iptables -t filter -A INPUT -j DROP

Centos6

service iptables save 保存规则

保存规则的路径:/etc/sysconfig/iptables

Centos7

iptables-save > /tmp/iptables.rules 保存

iptables-restore /tmp/iptables.rules 恢复

iptables -t filter -F 清除filter表所有规则

iptables -t filter -F INPUT 清除filter表INPUT链所有规则

iptables -t filter -A INPUT -j DROP 添加规则

iptables -t filter -A INPUT -j ACCEPT

iptables -t filter -I INPUT 1 -j ACCEPT 指定位置插入规则

iptables -t filter -I INPUT 2 -j ACCEPT

iptables -t filter -R INPUT 3 -j ACCEPT 修改规则

iptables -t filter -D INPUT -j ACCEPT 删除规则

iptables -t filter -D INPUT 3 指定删除规则的行号

iptables -L --line-numbers 查询规则行号

iptables -t filter -P INPUT DROP 修改默认值

根据IP地址

270/557

iptables -t filter -A INPUT -s 172.16.110.92 -j DROP

iptables -t filter -A INPUT -d 172.16.110.1 -j DROP

iptables -t filter -A INPUT ! -s 172.16.110.92 -j DROP

iptables -t filter -A INPUT -s 172.16.110.0/24 -j DROP

eg:

禁止你的同桌对你的访问(在INPUT和OUTPUT各写出规则) 几条?

iptables -A INPUT -s 172.16.110.92 -j DROP

iptables -A OUTPUT -d 172.16.110.92 -j DROP

根据协议

iptables -A INPUT -s 172.16.110.92 -p icmp -j DROP

iptables -A INPUT -s 172.16.110.92 -p tcp -j DROP

iptables -A INPUT -s 172.16.110.92 ! -p tcp -j DROP

根据端口

iptables -A INPUT -s 172.16.110.92 -p tcp --dport 22 -j DROP

iptables -A INPUT -s 172.16.110.92 -p tcp ! --dport 22 -j DROP

iptables -A INPUT -s 172.16.110.92 -p tcp --dport 22:80 -j DROP

iptables -A INPUT -s 172.16.110.92 -p tcp --dport 22: -j DROP 22号端口到最后端口

iptables -A INPUT -s 172.16.110.92 -p tcp --dport :80 -j DROP 0到80端口

eg:

禁止同桌访问你的80端口在(INPUT 和 OUTPUT)

iptables -A INPUT -s 172.16.110.92 -p tcp --dport 80 -j DROP

iptables -A OUTPUT -d 172.16.110.92 -p tcp --sport 80 -j DROP

eg

1.只允许别人访问你的80端口

iptables -A INPUT -p tcp ! --dport 80 -j DROP

2.拒绝所有人登录你的sshd服务

iptables -A INPUT -p tcp --dport 22 -j DROP

3.只允许别人访问的ftp服务

端口模式(主动)

iptables -A INPUT -p tcp --dport 20:21 -j ACCEPT

iptables -A INPUT -j DROP

被动

vim /etc/vsftpd/vsftpd.conf

pasv_min_port=10000

pasv_max_port=11000

service vsftpd restart

iptables -A INPUT -p tcp --dport 21 -j ACCEPT

iptables -A INPUT -p tcp --dport 10000:11000 -j ACCEPT

iptables -A INPUT -j DROP

根据网卡

iptables -A INPUT -i eth0 -j DROP

iptables -A OUTPUT -o eth0 -j DROP

自定义链

iptables -N lian1 创建

iptables -A INPUT -j lian1 添加链接

iptables -A lian1 -j DROP 自定义链动作

iptables -E lian1 newlian 修改链名

删除自已定义链

iptables -D INPUT 1 清除链接

iptables -F newlian 删除自定义链内规则

iptables -X newlian 删除自定义链

动作 -j

DROP

ACCEPT

自定以链

REJECT

271/557

LOG

iptables -A INPUT -j LOG

端口模块multiport(最多匹配15个端口)

目标端口匹配

iptables -A INPUT -p tcp -m multiport --dport 20,21,23,25,80 -j DROP

源端口匹配

iptables -A OUTPUT -p tcp -m multiport --sport 20,21,23,25,80 -j DROP

端口匹配

iptables -A OUTPUT -p tcp -m multiport --port 20,21,23,25,80 -j DROP

iptables模块 状态防火墙

SNAT表(地址装换表)

172.16.110.2----------->172.16.110.1

10.10.10.1---------------------------10.10.10.200

1.客户端:网关

route add default gw 172.16.110.1

2.SNAT开转发

echo 1 > /proc/sys/net/ipv4/ip_forward

写防火墙规则

iptables -t nat -A POSTROUTING -s 172.16.110.0/24 -j SNAT --to 10.10.10.1

iptables -t nat -A POSTROUTING -s 172.16.110.0/24 -j MASQUERADE

172.16.110.2-----------------172.16.110.1

客户端 10.10.10.1<----------------10.10.10.200

测试:

elinks --dump 10.10.10.200

DNAT

1.服务器:网关

route add default gw 10.10.10.1

2.DNAT开转发

echo 1 > /proc/sys/net/ipv4/ip_forward

防火墙规则

iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to 10.10.10.200

测试

elinsk --dump 172.16.110.1

看完上述内容,你们掌握如何理解Iptables的方法了吗?如果还想学到更多技能或想了解更多相关内容,欢迎关注创新互联行业资讯频道,感谢各位的阅读!

分享文章:如何理解Iptables

新闻来源:https://www.cdcxhl.com/article28/iiiejp.html

成都网站建设公司_创新互联,为您提供网站收录、App开发、做网站、云服务器、关键词优化、搜索引擎优化

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

- 如何选择靠谱的网站设计公司 2021-05-20

- 比较好的网站设计公司需要具备的几大特点 2016-10-07

- 上海网站设计公司建站高质量的网站 2020-11-03

- 上海网站设计公司需要留下网站空间 2020-11-03

- 如何选择网站设计公司? 2016-10-11

- 网站设计公司:网站建设公司解析网站引流的秘诀 2017-02-14

- 上海网站设计公司和上海网站建设公司设定制网站建设更个性 2020-11-09

- 论成都网站设计公司的前景 2022-07-08

- 上海网站设计公司和上海网站建设公司,我最信赖的创新互联 2020-11-09

- 北京网站设计公司怎么看专业性 2022-07-17

- 网站设计公司视觉设计的几种基本法则 2016-09-15

- 网站设计公司:手机网站建设的流程是什么? 2022-03-06