服务器安全巡检报告 服务器安全巡检报告模板

为什么网络巡检每次都有自己公司

为了保证自己公司网络稳定运行。

创新互联自2013年创立以来,是专业互联网技术服务公司,拥有项目成都网站建设、做网站网站策划,项目实施与项目整合能力。我们以让每一个梦想脱颖而出为使命,1280元同心做网站,已为上家服务,为同心各地企业和个人服务,联系电话:18980820575

巡检的目的在于长期和持续地保持IT系统良好的安全状况,定期的安全巡检有助于及时发现长期运行的系统安全隐患、新的安全漏洞,并进行及时修复,能够保障系统、设备的安全和高可用性,能够掌握当前网络、系统的威胁状况,从而采取有针对性的安全措施。

网络安全巡检是指使用多种手段,对网络设备、服务器、操作系统、应用系统进行周期性的状态检查、安全扫描、日志分析,补丁管理并提交巡检报告及安全建议。

AIX小型机服务器巡检操作

1、机器型号

# uname -uM

IBM,7029-6E3 IBM,01100550A

2、检查系统硬件设备故障灯是否有亮

3、系统错误报告

# errpt -d H -T PERM //硬件的错误报告

IDENTIFIER TIMESTAMP T C RESOURCE_NAME DESCRIPTION

BFE4C025 0530085308 P H sysplanar0 UNDETERMINED ERROR

BFE4C025 0529091308 P H sysplanar0 UNDETERMINED ERROR

# errpt -d S -T PERM //软件的错误报告

# errpt -aj *******|more //具体的错误信息

# errpt -d H -T PERM/tmp/hwerror.log //可以把错误的报告存成一个文件

4、有否给 root 用户的错误报告

Mail [5.2 UCB] [AIX 5.X] Type ? for help.

"/var/spool/mail/root": 5 messages 3 new 5 unread

U 1 root Thu May 15 09:53 24/884 "diagela message from p615"

U 2 root Fri May 16 04:07 24/884 "diagela message from p615"

N 3 root Sat May 24 13:08 23/874 "diagela message from p615"

5、检查 hacmp.out, smit.log, bootlog 等

# lssrc -g cluster/#lssrc -g cluster

Subsystem Group PID Status

clstrmgrES cluster 16334 active

一般上 hacmp.out 的位置: /usr/sbin/cluster/ 或者 /tmp/

然后找到最近的 hacmp.out 文件,察看有没有错误信息

6、文件系统检查

# df -k

Filesystem 1024-blocks Free %Used Iused %Iused Mounted on

/dev/hd4 131072 101568 23% 2268 4% /

/dev/hd2 1441792 31256 98% 36056 11% /usr

/dev/hd9var 131072 117048 11% 418 2% /var

看看有没有超过 90% 使用率的,建议用户改善

7、逻辑卷有否 "stale" 的状态

# lsvg -l rootvg

LV NAME TYPE LPs PPs PVs LV STATE MOUNT POINT

hd5 boot 1 1 1 closed/syncd N/A

hd6 paging 4 4 1 open/syncd N/A

hd8 jfslog 1 1 1 open/syncd N/A

hd4 jfs 1 1 1 open/syncd /

hd2 jfs 11 11 1 open/syncd /usr

hd9var jfs 1 1 1 open/syncd /var

如果系统还有其他卷组,也需要察看

8、内存交换区的使用率是否超过 70%

# lsps -a

Page Space Physical Volume Volume Group Size %Used Active Auto Type

hd6 hdisk0 rootvg 512MB 1 yes yes lv

9、系统性能是否有瓶颈

# topas

# vmstat 1 10

kthr memory page faults cpu

----- ----------- ------------------------ ------------ -----------

r b avm fre re pi po fr sr cy in sy cs us sy id wa

0 0 110029 408618 0 0 0 0 0 0 4 602 75 0 1 99 0

0 0 110031 408616 0 0 0 0 0 0 1 562 54 1 0 99 0

0 0 110031 408616 0 0 0 0 0 0 3 628 84 0 0 99 0

# iostat 1 10

tty: tin tout avg-cpu: % user % sys % idle % iowait

0.0 394.0 0.0 0.0 100.0 0.0

Disks: % tm_act Kbps tps Kb_read Kb_wrtn

hdisk0 0.0 0.0 0.0 0 0

hdisk1 0.0 0.0 0.0 0 0

cd0 0.0 0.0 0.0 0 0

10、网络与通讯检查

# ifconfig -a

# netstat -in

Name Mtu Network Address Ipkts Ierrs Opkts Oerrs Coll

en0 1500 link#2 0.9.6b.3e.6.ac 1964 0 534 0 0

en0 1500 192.168.0 192.168.0.11 1964 0 534 0 0

lo0 16896 link#1 267 0 413 0 0

lo0 16896 127 127.0.0.1 267 0 413 0 0

# netstat -rn //察看路由情况

Routing tables

Destination Gateway Flags Refs Use If Exp Groups

Route Tree for Protocol Family 2 (Internet):

127/8 127.0.0.1 U 7 142 lo0 - -

192.168.0.0 192.168.0.11 UHSb 0 0 en0 - - =

# vi /etc/hosts //察看 hosts 文件有否特殊的定义

# ping ****

#lsattr -El inet0 //路由的检测

authm 65536 Authentication Methods True

hostname h24 Host Name True

gateway Gateway True

route net,,0,172.16.23.81 Route True

bootup_option no Serial Optical Network Interface True

rout6 FDDI Network Interface True

11、有否符合要求的系统备份

第一次去可以先询问客户关于备份的策略

# ls -l /image.data //看看系统有没有备份的 image 文件,记录最后备份日期

-rw-r--r-- 1 root system 9600 May 19 17:31 /image.data

# lsvg -l rootvg //察看有否符合要求的数据备份和保护

LV NAME TYPE LPs PPs PVs LV STATE MOUNT POINT

hd4 jfs 1 1 1 open/syncd /

hd2 jfs 11 11 1 open/syncd /usr

hd10opt jfs 1 1 1 open/syncd /opt

oraclelv jfs2 80 160 1 open/syncd /oracle

loglv00 jfs2log 1 1 1 open/syncd N/A

testlv jfs 10 20 1 closed/syncd /tmp/test

如何察看数据保护方式 RAID10/RAID5,RAID 的Hotspare 属性是否打开

#smitty ssaraid? Change/Show Attributes of an SSA RAID Array

检查Enable Use of Hot Spares属性是否为YES

12、系统 Dump 设置是否正确

# sysdumpdev -l

primary /dev/hd6

secondary /dev/sysdumpnull

copy directory /var/adm/ras

forced copy flag TRUE

always allow dump FALSE

dump compression OFF

# sysdumpdev P p /dev/hd6 s /dev/sysdumpnull

# sysdumpdev -P -c

13、HACMP 测试

# /usr/sbin/cluster/diag/clconfig -v '-tr' // Cluster Verification 输出结果无Fail

# /lssrc -g cluster

14、maxpout, minpout 系统参数

如果系统中运行了HACMP

smitty chgsysy,将High/Low water mark从0/0修改为33/24

# lsattr -El sys0|grep maxpout

//maxpout 用途: 对文件指定未决 I/O 的最大数目

值: 缺省值:0(不检查);范围:0 到 n(n 应该是 4 的倍数加 1)

# lsattr -El sys0|grep minpout

//指定一个基点,在该基点处,已达到 maxpout 的程序可以继续写入文件

值: 缺省值:0(不检查);范围:0 到 n(n 应该是 4 的倍数,且大于或等于 4 小于 maxpout)

15、syncd 参数

# grep syncd /sbin/rc.boot //sync() 被 syncd 调用的间隔时间

nohup /usr/sbin/syncd 10 /dev/null 21

值: 缺省值:60;范围:1 到任何正整数

显示: grep syncd /sbin/rc.boot 或 vi /sbin/rc.boot

更改: 更改在下次引导后有效,而且是永久有效。备用方法是使用命令 kill 来终止守护程序

syncd 并用命令 /usr/sbin/syncd interval 从命令行重新启动它。

诊断: 当 syncd 正在运行时,文件的 I/O 被阻塞了。

调整: 在缺省级别上,这个参数几乎不影响性能。不推荐对这个参数进行更改。为了保持数据完整

性对于 HACMP而使 syncd interval 明显缩小,会导致性能下降。

更改命令为:

#vi /sbin/rc.boot

16、aio 参数 //异步 I/O 可调参数

# lsdev -C|grep aio

察看状态是否是 available

# lsattr -El aio0

minservers 1 MINIMUM number of servers True

maxservers 10 MAXIMUM number of servers True

maxreqs 4096 Maximum number of REQUESTS True

kprocprio 39 Server PRIORITY True

autoconfig available STATE to be configured at system restart True

fastpath enable State of fast path True

# smit aio //可以更改参数

17、检查 errdaemon, srcmstr 是否正常运行

# ps -ef|grep err

# ps -ef|grep src

18、 系统硬件诊断

# diag

- Diagnostic Routines

- System Verification

- All Resources

- F7 或者 Esc+7

19、补丁程序 PTF 是否满足要求,当前系统补丁版本

#oslevel -r

5300-04

#instfix -i|grep

All filesets for 5.3.0.0_AIX_ML were found.

All filesets for 5300-01_AIX_ML were found.

All filesets for 5300-02_AIX_ML were found.

All filesets for 5300-03_AIX_ML were found.

All filesets for 5300-04_AIX_ML were found.

All filesets for 5300-05_AIX_ML were found.

# lscfg -vp //检查所有设备的微码

20、收集系统信息放到/tmp/ibmsupt

# snap -ac //运行#snap -ac,生成文件snap+s/n.pax.Z

网络安全学习什么内容?

一些典型的网络安全问题,可以来梳理一下:

IP安全:主要的攻击方式有被动攻击的网络窃听,主动攻击的IP欺骗(报文伪造、篡改)和路由攻击(中间人攻击);

2. DNS安全:这个大家应该比较熟悉,修改DNS的映射表,误导用户的访问流量;

3. DoS攻击:单一攻击源发起的拒绝服务攻击,主要是占用网络资源,强迫目标崩溃,现在更为流行的其实是DDoS,多个攻击源发起的分布式拒绝攻击;

《计算机基础》、《计算机组成原理》、《计算机网络》 是三本关于计算机基础的书籍,强烈推荐给你,看完之后可以对计算机的东西有个初步的了解。

请点击输入图片描述

拓展资料:

1、上网前可以做那些事情来确保上网安全?

首先,你需要安装个人防火墙,利用隐私控制特性,你可以选择哪些信息需要保密,而不会不慎把这些信息发送到不安全的网站。这样,还可以防止网站服务器在你不察觉的情况下跟踪你的电子邮件地址和其他个人信息。其次,请及时安装系统和其它软件的补丁和更新。基本上越早更新,风险越小。防火墙的数据也要记得及时更新。

2、如何防止黑客攻击?

首先,使用个人防火墙防病毒程序以防黑客攻击和检查黑客程序(一个连接外部服务器并将你的信息传递出去的软件)。个人防火墙能够保护你的计算机和个人数据免受黑客入侵,防止应用程序自动连接到网站并向网站发送信息。

其次,在不需要文件和打32313133353236313431303231363533e59b9ee7ad9431333365663538印共享时,关闭这些功能。文件和打印共享有时是非常有用的功能,但是这个特性也会将你的计算机暴露给寻找安全漏洞的黑客。一旦进入你的计算机,黑客就能够窃取你的个人信息。

3、如何防止电脑中毒?

首先,不要打开来自陌生人的电子邮件附件或打开及时通讯软件传来的文件。这些文件可能包含一个特洛伊木马程序,该程序使得黑客能够访问你的文档,甚至控制你的外设,你还应当安装一个防病毒程序保护你免受病毒、特洛伊木马程序和蠕虫侵害。

4、浏览网页时时如何确保信息安全?

采用匿名方式浏览,你在登录网站时会产生一种叫cookie(即临时文件,可以保存你浏览网页的痕迹)的信息存储器,许多网站会利用cookie跟踪你在互联网上的活动。

你可以在使用浏览器的时候在参数选项中选择关闭计算机接收cookie的选项。(打开 IE浏览器,点击 “工具”—“Internet选项”, 在打开的选项中,选择“隐私”,保持“Cookies”该复选框为未选中状态,点击按钮"确定")

5、网上购物时如何确保你的信息安全?

网上购物时,确定你采用的是安全的连接方式。你可以通过查看浏览器窗口角上的闭锁图标是否关闭来确定一个连接是否安全。在进行任何的交易或发送信息之前阅读网站的隐私保护政策。因为有些网站会将你的个人信息出售给第三方。在线时不要向任何人透露个人信息和密码。

如何进行网络安全巡查?

1、检查安全设备状态

查看安全设备的运行状态、设备负载等是否正常;检查设备存放环境是否符合标准;对设备的版本进行检查,看是否有升级的必要;梳理分析设备的策略,清理过期无效策略,给出优化建议;此外还需查看安全设备是否过维保期等一系列的安全检查操作。根据网络安全等级保护的要求,对安全策略和配置做好调整和优化。

2、安全漏洞扫描

对网络设备、主机、数据库、应用系统进行漏洞扫描,并根据扫描结果进行综合分析,评估漏洞的危害大小,最终提供可行的漏洞解决方案。

3、安全日志分析

定期为用户信息系统内安全设备产生的海量日志进行深度挖掘和分析,对用户信息系统内安全设备产生的日志进行梳理,发现潜在的风险点。通过提供日志分析,及时掌握网络运行状态和安全隐患。

4、补丁管理

在前期安全扫描的基础上,对存在严重系统漏洞的主机进行补丁更新,从而及时消除因为系统漏洞而产生的安全风险。

定期的安全巡检能及时发现设备的异常情况,避免网络安全事故及安全事故的的发生,发现企业安全设备的异常情况,并能及时处理,其目的是为了保障企业安全设备的稳定运行。

安全巡检,顾名思义,巡与检,不仅要巡回,更要检查。巡检不是简单地在机房来回走几遍,其重点在于检查设备是否存在安全隐患。

不管是日常维护的设备,还是不常使用的设备,要面面俱到,梳理排查信息基础设施的运行环境、服务范围及数据存储等所面临的网络安全风险状况。设备的定期安全巡检,是防范网络攻击的其中一方式,做好日常安全维护,才能有效减少攻击频率。

本文标题:服务器安全巡检报告 服务器安全巡检报告模板

URL链接:https://www.cdcxhl.com/article26/ddeoijg.html

成都网站建设公司_创新互联,为您提供网站收录、Google、营销型网站建设、定制网站、电子商务、建站公司

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

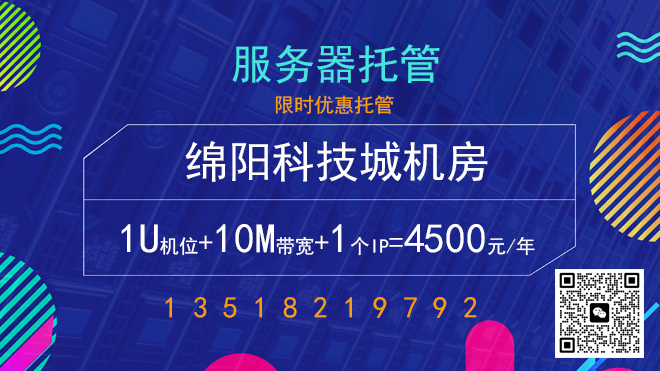

- idc服务器托管价格有哪些影响因素? 2022-10-05

- 多线服务器托管的优点是什么? 2022-10-05

- 网站服务器托管的方式重要吗? 2022-10-05

- 如何选择河南服务器托管商 2021-03-16

- IDC服务器托管是什么?为什么要托管? 2022-10-04

- 提供济南服务器托管,创新互联靠什么来实现? 2021-03-10

- 服务器之家浅谈选择服务器托管商的几种方法 2022-10-09

- 企业服务器托管有什么技巧?企业服务器托管该注意哪些问题? 2022-10-02

- 企业为什么要选择服务器托管? 2021-03-10

- 服务器环境配置 2022-05-25

- 为何服务器托管成为企业的首选? 2022-10-05

- 服务器托管50idc怎么样 2021-03-17