java反序列化原理-Demo(一)

java反序列化原理-Demo(一)

0x00 什么是java序列化和反序列?

Java 序列化是指把 Java 对象转换为字节序列的过程便于保存在内存、文件、数据库中,ObjectOutputStream类的 writeObject() 方法可以实现序列化。

Java 反序列化是指把字节序列恢复为 Java 对象的过程,ObjectInputStream 类的 readObject() 方法用于反序列化。

创新互联建站专注于普陀企业网站建设,响应式网站建设,商城建设。普陀网站建设公司,为普陀等地区提供建站服务。全流程按需搭建网站,专业设计,全程项目跟踪,创新互联建站专业和态度为您提供的服务

0x01 java反序列漏洞原理分析

首先先定义一个user类需继承Serializable

package test;

import java.io.IOException;

import java.io.Serializable;

public class user implements Serializable {

private String name;

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

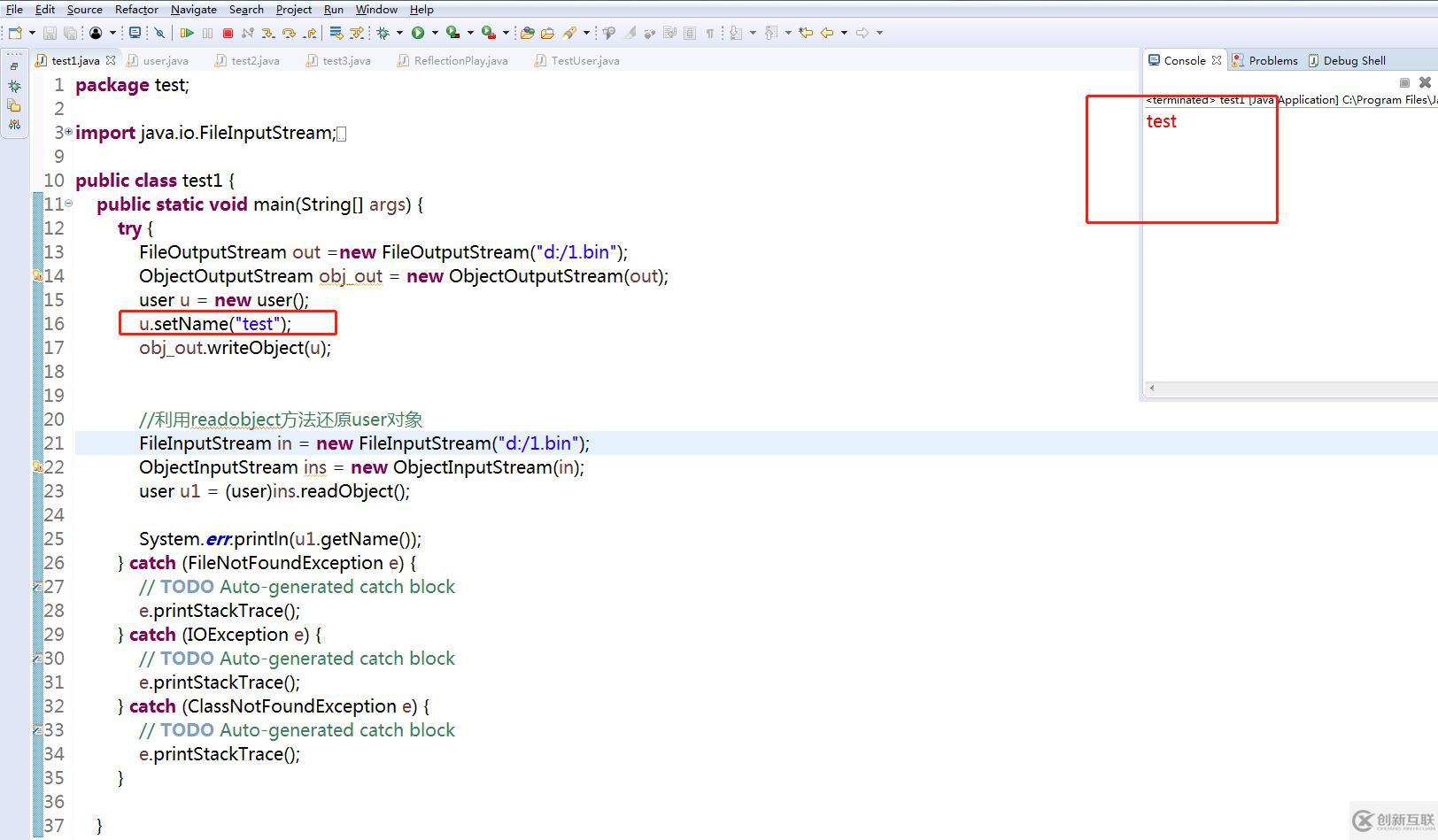

} 编写一个测试类,生成一个user对象,将其序列化后的字节保存在硬盘上,然后再读取被序列化后的字节,将其反序列化后输入user的name属性

package test;

import java.io.FileInputStream;

import java.io.FileNotFoundException;

import java.io.FileOutputStream;

import java.io.IOException;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

public class test1 {

public static void main(String[] args) {

try {

FileOutputStream out =new FileOutputStream("d:/1.bin");

ObjectOutputStream obj_out = new ObjectOutputStream(out);

user u = new user();

u.setName("test");

obj_out.writeObject(u);

//利用readobject方法还原user对象

FileInputStream in = new FileInputStream("d:/1.bin");

ObjectInputStream ins = new ObjectInputStream(in);

user u1 = (user)ins.readObject();

System.err.println(u1.getName());

} catch (FileNotFoundException e) {

// TODO Auto-generated catch block

e.printStackTrace();

} catch (IOException e) {

// TODO Auto-generated catch block

e.printStackTrace();

} catch (ClassNotFoundException e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

}

}

运行后输出name属性:test

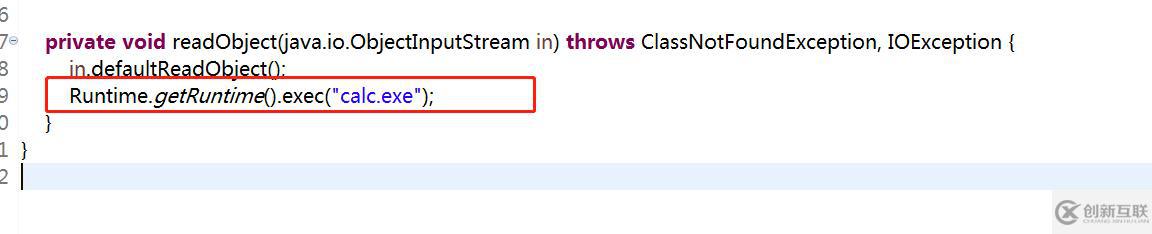

为了构造一个反序列化漏洞,需要重写user的readObjec方法,在改方法中弹出计算器:

重写readObjec后的user类:

package test;

import java.io.IOException;

import java.io.Serializable;

public class user implements Serializable {

private String name;

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

private void readObject(java.io.ObjectInputStream in) throws ClassNotFoundException, IOException {

in.defaultReadObject();

Runtime.getRuntime().exec("calc.exe");

}

}

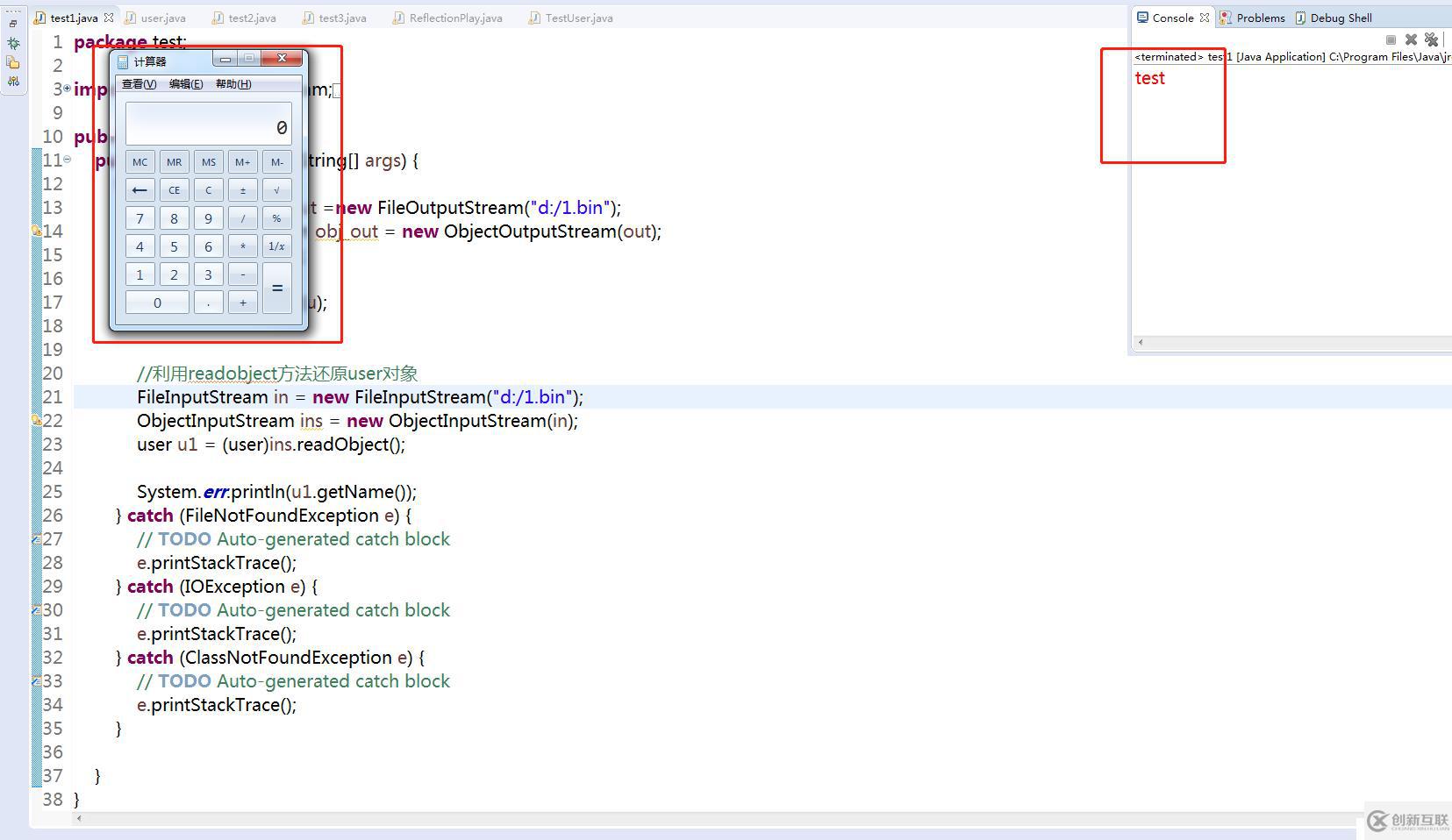

再次运行测试类,发现计算器已经弹出:

只需要修改Runtime.getRuntime().exec("calc.exe");中的calc.exe即可执行任意命令

0x02 总结

产生反序列化漏洞的前提是必须重写继承了Serializable类的readObjec方法

参考连接:

http://www.freebuf.com/vuls/170344.html

文章标题:java反序列化原理-Demo(一)

文章地址:https://www.cdcxhl.com/article16/jgcgdg.html

成都网站建设公司_创新互联,为您提供外贸建站、App开发、标签优化、定制网站、网站制作、网站维护

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

- 模板建站和网站定制开发您怎么选?一起看看 2022-05-24

- “小程序”定制开发?这些您都知道吗? 2023-02-24

- 网站建设选择定制开发根本的原因是更贴合企业需求 2022-05-19

- 成都小程序定制开发要怎么做好,优势有哪些? 2022-08-24

- app定制开发和app模板都有哪些优点 2020-11-26

- 办公系统定制开发需要多少钱?有哪些价值? 2020-12-16

- 网站建设选择模板开发好还是定制开发的好 2016-10-30

- 面对模板网站的冲击,定制开发网站公司该如何应对呢? 2016-11-12

- 定制开发的网站才能更具营销效果! 2016-09-25

- 成都APP定制开发的七大流程 2023-02-06

- app定制开发的具体流程是什么? 2020-12-06

- 徐州定制开发网站建设有什么好处 2023-02-23